- Home

- Proveedores

- Titania

- Nipper Enterprise

Nipper Enterprise

Proporcionar una evaluación de seguridad precisa y garantía de RMF a escala

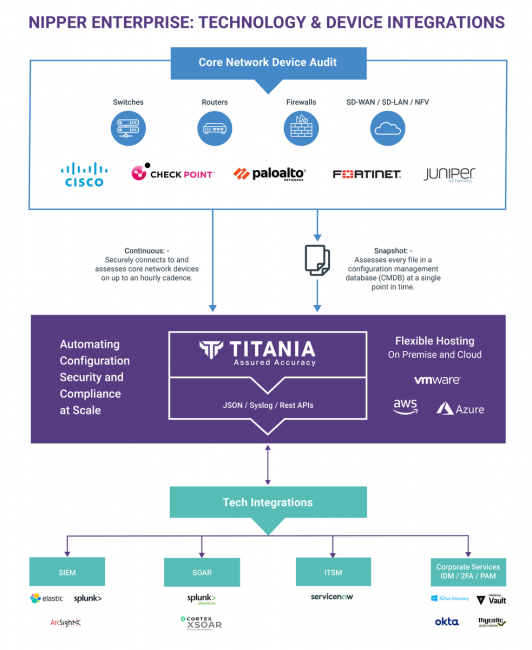

Nipper Enterprise evalúa con precisión la postura de riesgo de seguridad de hasta 300 000 firewalls, enrutadores y conmutadores cada hora. Los hallazgos se priorizan según la gravedad del riesgo, en función de la facilidad de explotación y el impacto en la red, y se informan con consejos de remediación específicos del dispositivo para mejorar el MTTR.

Supervise la desviación de la configuración, informe los flujos de trabajo de remediación, mitigue los riesgos críticos.

Proveedor: Titania

SOLICITE UNA COTIZACIÓN

Características principales

- Implementación segura

Las integraciones con proveedores confiables de 2FA, Active Directory, PAM e IDAM garantizan que Nipper Enterprise pueda cumplir con los estrictos requisitos de seguridad operativa.

- Auditoría con espacio de aire

Nipper Enterprise puede ingerir configuraciones de dispositivos de archivos de configuración extraídos previamente en repositorios para evaluar la seguridad y el cumplimiento de RMF de las redes más seguras del mundo.

- Visualización, Priorización y Explotación de Riesgos

Las salidas JSON y syslog legibles por máquina permiten la integración con herramientas dinámicas de visualización, priorización, enriquecimiento y exploración SIEM y GRC.

- Mejora del flujo de trabajo de corrección

Las integraciones con las plataformas SOAR e ITSM permiten flujos de trabajo de automatización de remediación basados en libros de jugadas de prioridad de riesgo para mejorar el MTTR.

- Etiquetado flexible de dispositivos y programación de auditorías

Los dispositivos se pueden etiquetar según sea necesario, por ejemplo, la criticidad de la red, la ubicación geográfica, el fabricante, el tipo de dispositivo, etc. El uso de etiquetas permite flexibilidad en la programación de la cadencia de auditoría en función de los perfiles de riesgo de la red o del dispositivo.

¡Gracias! ¡Nos pondremos en contacto con usted pronto!